טופז הורביץ 4-2023

מנהל מוקד ואבטחת מידע

מחברת GVK פתרונות קירור

85 אירועי סייבר דווחו מתחילת חודש הרמדאן, רובם מתקפות למניעת שירות ולהשחתת אתרים. למרות ניסיונות הפגיעה גם בתשתיות חיוניות, למערך הסייבר הלאומי אין עדיין סמכות בחוק לדרוש מהחברות לשפר את רמת ההגנה שלהן.

מתקפות סייבר הפכו לכלי הנשק של המאה ה-21. מתקפות סייבר על תשתיות קריטיות מהוות איום אמיתי וגובר, העלולות לפגוע ואף לשתק את תפקודה התקין של מדינה, ולהביא לנזקים כלכליים וסביבתיים בסדרי גודל עצומים לצד פגיעות בנפש. התפתחות הטכנולוגיה, לצד האיומים הגוברים, מחייבים את הממשלה והחברות הפרטיות לתת את ההתייחסות הראויה, לרבות הקצאת כלים ומענים על מנת להתמודד עם איומים מסוג זה.

אם בעבר היעדים העיקריים למתקפות סייבר היו מוסדות פיננסיים ורפואיים, משרדי ממשלה והעוסקים בתחום הביטחון, הרי שהיום יותר ויותר מפעלי תעשייה הופכים למטרה ממוקדת.

"הסיבה העיקרית לכך, היא שבמפעלי תעשייה אשר רחוקים יותר מעולם המחשוב וההייטק, יש פחות מודעות לבעיה ומתוך כך, הם פחות מוגנים מפניה", אומר ליאור פרנקל, יו"ר פורום חברות הסייבר באיגוד ההייטק של התאחדות התעשיינים. "זה מה שהוביל לעלייה ניכרת במתקפות סייבר על מפעלי תעשייה והעלה את הצורך ב'חישוב מסלול מחדש' ויצירת תוכנית מקיפה וכוללת למלחמה בתופעה".

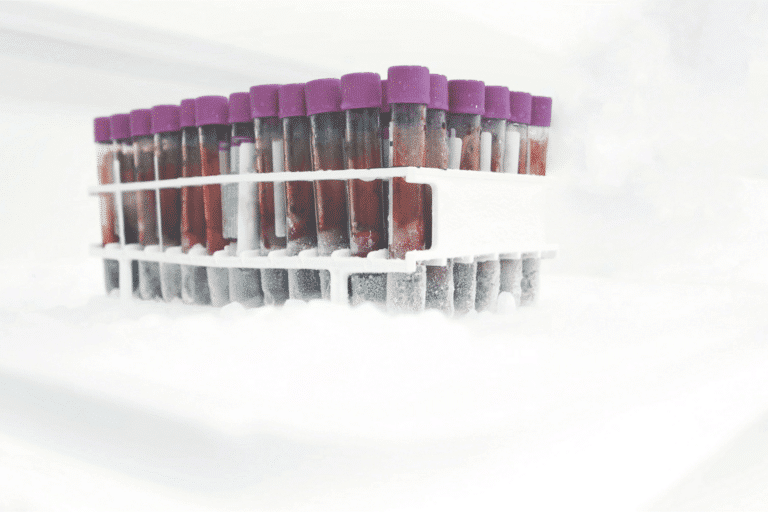

אנחנו בחברת GVK מתמודדים באופן שוטף עם תקיפות סייבר בעיקר על בקרים מתוצרת Danfoss המותקנים אצל חלק מלקוחותינו. בכל המקרים בהם נתקלנו, הצלחנו לשקם במהירות את המערכות ואנחנו מלווים את הלקוחות בשיפור מערך ההגנה שלהם. מטרת הפוסט – להעלות את המודעות לנושא. מהו הנזק הפוטנציאלי שמתקפה כזו עלוולה לגרום, ובעיקר הצעדים בטווח הקצר הבינוני והארוך שניתן וצריך לנקוט.

בפוסט זה אסביר בקצרה על תקני IEC 62443, שהם סדרה של תקנים בינלאומיים לאבטחת מחשבים של מערכות אוטומציה ושליטה תעשייתיות (באנגלית: Industrial Automation and Comtrol Systems או בקיצור: IACS).

אתמקד בהבדל באחריות בין הגורמים השונים המעורבים בתהליך, באבטחה של המערכות, וכיצד היא מתחלקת ביניהם.

תקני IEC 62443 מכסים הן את ההיבטים הטכניים והתהליכיים של אבטחת מחשבים, והן את התפקידים והאחריות של הגורמים השונים המעורבים במחזור החיים של המערכת (תכנון, הקמה, תפעול, תחזוקה והשבתה).

התקנים מספקים תשתית ומסגרת להערכת סיכון, מניעת סיכון ועמידות של IACS. כמו כן, הם מגדירים חמש רמות של אבטחה להגנה על IACS ממגוון סוגי איומים.

אחד העקרונות המרכזיים של תקני IEC 62443 הוא המושג של אחריות משותפת, כאבן בניין חשובה של אבטחת מחשבים באוטומציה. התקנים מגדירים דרישות לגורמים המרכזיים המעורבים באבטחת מחשבים של מערכות שליטה ובקרה.

התקנים מחלקים את נושאי אבטחת הסייבר לפי סוג / תפקיד של הגורם המעורב:

- מפעיל המערכת: בעל הנכס או המשתמש הסופי שמפעיל ומתחזק את ה-IACS. (למשל בעל מפעל מזון או רשת קמעונאית). בעל הנכס אחראי להגדרת דרישות האבטחה, המדיניות והנהלים ל-IACS שלהם. הוא גם אחראי לביצוע הערכות סיכון, ליישום בקרות אבטחה, לניטור ביצועי האבטחה ולהתמודדות עם אירועי אבטחה.

- ספקי השירות: ספקי השירות לאינטגרציה ולתחזוקה שבונים ותומכים ב-IACS. ספק השירות אחראי לציות לדרישות האבטחה, למדיניות ולנהלים של בעל הנכס. כמו כן הוא אחראי לוודא, שהשירותים שלו אינם מפריעים או פוגעים באבטחת ה-IACS. (זה תפקידנו בחברת GVK ואכן אנחנו פועלים בהתאם להנחיות הנ"ל)

- יצרני הרכיב / מערכת: ספקי המוצר שמפתחים, מייצרים או מספקים מוצרים או רכיבים שמשמשים בפתרונות IACS. ספק המוצר אחראי לוודא שמוצריו או רכיביו עומדים בדרישות האבטחה של בעל הנכס ומשתלב המערכת. כמו כן באחריותו לעקוב אחר וליישם Best Practice בנושאי אבטחת סייבר לאורך מחזור החיים של המוצר.

לכל אחד מהגורמים המעורבים יש סט שונה של דרישות ואחריות, בהתאם לתפקיד שלהם במחזור החיים של המערכת.

התקנים מסייעים לכל אחד מהגורמים:

- להגדיר מונחים, מושגים ומודלים משותפים, שניתנים לשימוש ע"י כלל המעורבים לתקשורת ושיתוף פעולה.

- לקבוע את רמת האבטחה הנדרשת על מנת לעמוד בצרכי העסק וגורמי הסיכון הייחודיים לו.

- להגדיר יחד את הצרכים והאמצעים להערכת רמת ביצועי האבטחה.

- ליישם ולתחזק פתרונות עבור IACS ורכיבים מאובטחים לפי Best Practice.

האחריות של כל אחד מהגורמים המעורבים מסתיימת כשהם מילאו את החובות שלהם לפי התקנים. אולם, האחריות יכולה גם לעבור או להיות משותפת עם גורם אחר, בהתאם למצב הספציפי או לחוזה. לדוגמה:

- אם בעל נכס מעביר חלק או את כל פעילויות האבטחה שלו לספק שירות, אזי ספק השירות נושא בחלק או בכל האחריות של בעל הנכס עבור פעילויות אלו.

- אם ספק המוצר מספק מוצר שיש בו פגם או חולשות אבטחה, שמשפיעים על ביצועי האבטחה של IACS, אזי ספק המוצר אחראי לתיקון הפגם או החולשה בהקדם האפשרי.

- אם אינטגרטור משנה או מתאים מוצר ללא עמידה בהנחיות האבטחה או ההמלצות מהספק, אז יהיה האינטגרטור אחראי לכל בעיות האבטחה או ההשלכות שעשויות להתעורר מהשינוי או ההתאמה.

- אם ספק השירות גורם לפגיעה באבטחה או לאירוע סייבר ב-IACS

להלן שתי דוגמאות הממחישות מקרים שונים, ומה כוללת האחריות של כל גורם מעורב:

רשת קמעונאית (סופרמרקט) משתמשת ב-IACS לניטור ושליטה במערכת הקירור שלה, שמבוססת על CO₂ כקרר טבעי. הרשת מגדירה את דרישות האבטחה ל-IACS שלה על בסיס הערכת סיכון והתקנות הרלוונטיות. הרשת מעסיקה אינטגרטור לתכנון והקמת מערכת, שמשלבת מוצרים מספקי אוטומציה שונים, כגון Danfoss. הכמו כן מעסיקה הרשת ספק שירות לצורך תחזוקה ותמיכה ל-IACS שלהם. במקרה זה:

- רשת הסופרמרקט?? אחראית להגדרת דרישות האבטחה ל-IACS שלה, ולוודא שהן מיושמות ע"י הקבלנים שלה. המנהלים ברשת צריכים לשאול את עצמם:

1. מהם האיומים וההשפעות האפשריים על מערכת הקירור שלנו ועל העסק שלנו?

2. מהן החובות המשפטיות והסביבתיות שעלינו לעמוד בהן?

3. איך אנו יכולים למקסם את היעילות האנרגטית שלנו ולהפחית את טביעת הפחמן שלנו? - האינטגרטור אחראי לתכנון והקמת מערכת מאובטחת שעומדת בדרישות האבטחה של רשת הסופרמרקט. עליו לשאול את עצמו:

1. איך אני יכול לוודא שהמוצרים שאני משתמש בהם אכן תואמים לדרישות ומאובטחים?

2. איך אני יכול לבדוק ולאמת את המערכת לפני השימוש?

3. איך אני יכול לספק הדרכה ותמיכה במערכת ללקוח ולספק השירות? - ספקי מוצרי האוטומציה אחראים לספק מוצרים שעומדים בתקני האבטחה והמפרטים הרלוונטיים, ולחשוף כל פגיעויות או אירועים ידועים שמשפיעים על המוצרים שלהם. הם צריכים לשאול את עצמם:

1. איך אנו יכולים לעצב את המוצרים שלנו כך שיהיו מאובטחים כברירת מחדל?

2. איך אנו יכולים לנטר ולעדכן את המוצרים שלנו כדי להתמודד עם איומים וחולשות חדשות?

3. איך אנו יכולים ליידע את הלקוחות והשותפים שלנו על כל בעיות האבטחה או האירועים שמשפיעים על המוצרים שלנו - ספק השירות אחראי לספק שירותי תחזוקה ותמיכה שאינם פוגעים באבטחת ה-IACS, ולדווח על בעיות אבטחה או אירועים שהוא נתקל בהם או גרם להם. עליו לשאול את עצמו:

1. איך אני יכול לגשת ולתחזק IACS מבלי לחשוף אותה לגישה לא מורשית או זדונית?

2. איך אני יכול להשתמש בכלי מעקב וניהול מרחוק לשיפור איכות השירות והיעילות שלנו?

3. איך אנו יכולים להודיע ולשתף פעולה עם הלקוח והאינטגרטור במקרה של בעיות באבטחת המערכת או אירועי סייבר?

ניקח כדוגמה מפעל לייצור לחמים ומאפים עם IACS לניטור ושליטה במערכות הקירור:

המפעל מייצר מגוון לחמים ומאפים הדורשים טמפרטורות קירור שונות ןזמן מנוחה שונה לאחר האפייה. המפעל משתמש ב-IACS לניטור ושליטה בטמפרטורה, לחות וזרימת האוויר של יחידות הקירור שלו, כמו גם לתיעוד ואחסון של הנתונים למטרות מעקב ואבטחת איכות. בעל המפעל מגדיר את דרישות אבטחת הסייבר ל-IACS שלהם בהתבסס על הערכת סיכון. הם מעסיקים אינטגרטור לתכנון והקמה של מערכת המשלבת מוצרים, ממגוון ספקים של מוצרי אוטומציה. הם מעסיקים גם ספק שרות לספק שירותי תחזוקה ותמיכה ל-IACS שלהם.

- בעל המפעל אחראי להגדיר את דרישות אבטחת הסייבר ל-IACS שלו ולוודא שהן מיושמות ע"י הקבלנים שלו. עליו לשאול את עצמו שאלות כמו: מהם האיומים והפגיעויות האפשריות של IACS שלהם?

1. מהן ההשלכות של פריצת אבטחה או אירוע סייבר על הבטיחות, האיכות ומוניטין המוצר שלו?

2. מהן החובות החוקיות והמנהליות בנוגע לבטיחות מזון?

3. כיצד הוא יכול לנטר ולבדוק את ביצועי הקבלנים שלו? - האינטגרטור אחראי לתכנון ולהקמת מערכת מאובטחת, הממלאת את דרישות האבטחה של בעל המפעל. עליו לשאול את עצמו שאלות כמו:

1. מהם ה-Best Practice והתקנים לאבטחת IACS בעיבוד מזון? איך הוא יכול לוודא התאמה בין מוצרי אוטומציה שונים?

2. איך הוא יכול לבדוק ולאמת את אבטחת המערכת שלו לפני השימוש?

3. איך הוא יכול לספק הדרכה ותמיכה במערכת ללקוח ולספק השירות? - ספקי מוצרי האוטומציה אחראים לספק מוצרים שעומדים בתקני האבטחה והמפרטים הרלוונטיים, ולחשוף כל פגיעויות או אירועים ידועים שמשפיעים על המוצרים שלהם. הם צריכים לשאול את עצמם:

1. איך אנו יכולים לעצב את המוצרים שלנו כך שיהיו מאובטחים כברירת מחדל?

2. איך אנו יכולים לנטר ולעדכן את המוצרים שלנו כדי להתמודד עם איומים וחולשות חדשות?

3. באיזה אופן אנו יכולים ליידע את הלקוחות והשותפים שלנו על כל בעיות האבטחה או האירועים שמשפיעים על המוצרים שלנו? - ספק השירות אחראי לספק שירותי תחזוקה ותמיכה שאינם פוגעים באבטחת ה-IACS ולדווח על בעיות אבטחה או אירועים שהוא נתקל בהם או גרם להם. עליו לשאול את עצמו שאלות כמו:

1. איך ניתן לגשת ולתמוך ב-IACS מבלי לאפשר גישה לא מורשית או זדונית?

2. איך הוא יכול להגן על הסודיות, השלמות והנגישות של הנתונים הנאספים ע"י ה-IACS?

3. איך הוא יכול לבצע אסקלציה ולפתור את האירועים בדרך מהירה ויעילה?

לסיכום, התקנים מתארים גם כיצד הגורמים השונים יכולים לעבוד יחד, כדי להשיג גישה הוליסטית לאבטחת מחשבים, לגשר על הפער בין ה-OT (Operational Technology) ל-IT (Information Technology) וכן בין בטיחות התהליך לאבטחת מחשבים. מטרת התקנים היא לשפר את האבטחה, הנגישות, השלמות והסודיות של IACS בכל המגזרים התעשייתיים שמשתמשים בהם.

למידע נוסף אודות סדרת התקנית IEC 62443 וכיצד תוכלו לאבטח את מערכות האוטומציה והשליטה שלכם בעזרתם:

https://www.isa.org/standards-and-publications/isa-standards/isa-iec-62443-series-of-standards

אנחנו בחברת GVK כבר ביצענו שינויים משמעותיים בשרותי המוקד ובמערך הבקרה שבאחריותנו.

אנו נמצאים בקשר שוטף עם חלק מהלקוחות ועם הגורמים האמונים על ידם, על מנת לשפר את אבטחת המידע ולהגן על המערכות ועל המוצרים מפני התקפות נוספות בעתיד. אין ספק שזהו תחום שרק ילך ויתפתח ומניסיוננו יש לקיים דיון מתמיד בין הגורמים השונים כדי ליצור מעטפת הכנה יעילה.